Cezurity COTA (Cloud Observer for Targeted Attacks) — обнаружение целенаправленных атак на информационные системы.

Cezurity COTA (Cloud Observer for Targeted Attacks) — обнаружение целенаправленных атак на информационные системы.

Cezurity COTA позволяет обнаружить атаки, которые способны оставаться неизвестными для традиционных средств защиты в течение многих лет. Если злоумышленников интересует конкретная информационная система, то традиционные средства защиты бесполезны. Их всегда можно обойти или отключить. Например, антивирусная защита хотя и позволяет усложнить задачу для атакующих, но превратить ее в нерешаемую не способна.

Cezurity COTA — это решение, которое предназначено для обнаружения атак, пропущенных антивирусами и другими средствами защиты. В решении используется разработанная Cezurity технология динамического обнаружения атак. В основе технологии лежит анализ изменений компьютеров, составляющих информационную систему.

- Постоянный мониторинг информационной системы.

- Выявление активных целенаправленных атак или их следов, в том числе заражений сложными вредоносными программами.

- Обнаружение технических средств, скрывающих активность, препятствующих корректной работе решений для защиты.

- Результаты мониторинга доступны в информационной панели.

Узнайте у нас, как повысить уровень своей безопасности!

[contact-form-7 id=»1994″ title=»Cezurity COTA»]

Преимущества

Комплексная система обнаружения

Все типы атак могут быть обнаружены с помощью единого решения. Решение опирается на набор признаков, достаточный для обнаружения практически любых атак. В том числе и тех, где используются неизвестные методы, уязвимости и уникальные вредоносные программы (0day).

Низкая совокупная стоимость владения

Cezurity COTA — полностью автономное решение, не требующее внедрения комплексных платформ безопасности, которым для обнаружения сложных угроз необходимы данные из разных источников.

Достаточная для защиты информация сразу при обнаружении атаки

Решение позволяет не только обнаружить атаку, но и определить пути защиты без дополнительных инструментов. Это возможно благодаря тому, что в основе решения лежит анализ всех критически важных изменений систем, которые протоколируются и доступны для анализа.

Просто внедрить и начать использовать

Решение не зависит от инфраструктуры и топологии защищаемой информационной системы, так как опирается на мониторинг конечных точек. Это позволяет быстро развернуть и начать использовать решение даже в том случае, если IT-инфраструктура сложна. Эксплуатация не требует специальной экспертизы от обслуживающего IT-систему персонала.

Низкая нагрузка на системные ресурсы

Наиболее ресурсоемкие процессы анализа происходят в облаке. Поэтому влияние работы на производительность компьютеров незначительно.

Совместимость

Решение можно использовать вместе с любыми другими средствами обеспечения информационной безопасности.

Стабильность работы

Клиентское программное обеспечение не нуждается в обновлениях, а его работа ограничивается сбором информации. Таким образом снижается риск «падения» систем.

Дополнение DLP-решений

Позволит обнаружить использование технических средств, примененных для похищения корпоративной информации

Как работает Cezurity COTA

Атака на информационную систему приводит к изменениям критических областей компьютеров, составляющих IT-инфраструктуру. К изменениям обычно приводит каждый из этапов атаки — от внедрения до уничтожения следов присутствия. Без изменения критических областей злоумышленникам не удастся закрепиться в информационной системе. Например, чтобы незаметно похищать информацию или просто перейти к следующему этапу атаки, им придется модифицировать те или иные объекты, которые находятся в критических местах атакуемых компьютеров.

Так как злоумышленники используют самые разные, подчас еще не известные (0day), методы сбора данных и внедрения, анализ отдельных состояний объектов не позволяет точно узнать, была ли система атакована. Но атаку можно обнаружить, сравнив между собой разные состояния, то есть, проанализировав изменения.

Обнаружение атак в решении Cezurity COTA основано на анализе изменений критических областей компьютеров, составляющих IT-инфраструктуру.

На компьютерах периодически запускается сканирование, которое представляет собой сбор данных о состоянии критических областей систем. В результате каждого сканирования формируется срез системы (slice). Срезы передаются в облако (Cezurity Cloud), где сравниваются между собой. Такое сравнение позволяет выявить изменения, произошедшие с каждой из систем за время между сканированиями. Изменения анализируются, и если они носят аномальный характер, то это может быть признаком атаки.

Для выявления изменений и классификации аномалий используется самообучающаяся система, основанная на методах интеллектуального анализа больших массивов данных (Big Data).

Архитектура и компоненты решения

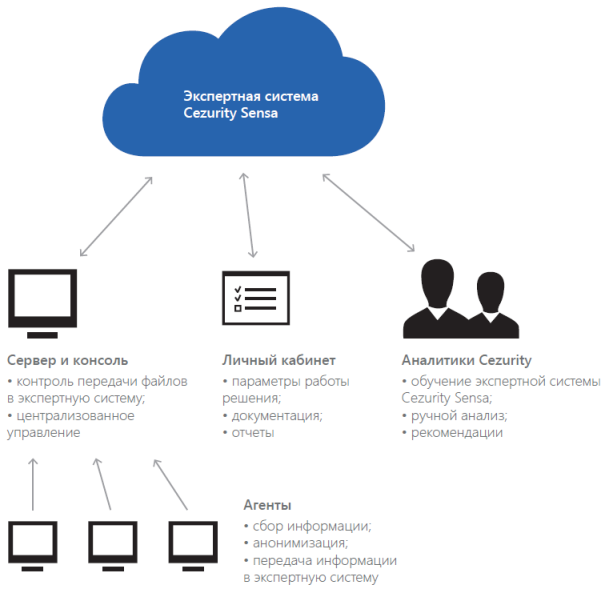

Решение включает четыре основных компонента: Агент, облачная экспертная система Cezurity Sensa, Сервер и Консоль управления сервером, Личный кабинет.

Агент периодически сканирует систему, извлекает необходимую для обнаружения атак информацию, формирует срез системы (slice) и передает его в облачную экспертную систему Cezurity Sensa для анализа.

При анализе учитываются контексты трех типов: контекст среза, контекст времени и контекст окружения.

На уровне Сервера осуществляется контроль передачи файлов в облачную экспертную систему Cezurity Sensa. Также с помощью Сервера реализуется развертывание и обновление Агентов без использования средств Active Directory.

Оповещения об инцидентах, а также параметры и статистика работы Агентов доступны в Личном кабинете.

Скриншоты

Вопросы и ответы

Целенаправленные атаки (Advanced Persistent Threats, APT) — это скоординированная кампания злоумышленников, цель которой — похитить или скомпрометировать данные, которые находятся в конкретной информационной системе.

Целенаправленные атаки отличаются от «массовых». Цель «массовых» атак — широкий круг пользователей, а жертвы — лишь наименее защищенные из них. Если злоумышленники планируют обойти защиту, то их интересуют только самые распространенные решения — этого достаточно, чтобы атака оказалась успешной.

В случае с целенаправленными атаками злоумышленников интересует конкретная информационная система компании или государственной организации. Для успеха такой атаки злоумышленникам нужно уметь обходить или отключать конкретные средства защиты.

Иногда злоумышленники хотят закрепиться в атакуемых системах и как можно дольше оставаться незамеченными — это дает возможность постоянно похищать конфиденциальную информацию на протяжении нескольких месяцев или даже лет.

Злоумышленники могут адаптировать методы и средства атаки к используемым средствам безопасности. Неудачная атака не в состоянии остановить злоумышленников — они используют новые методы и повторяют попытки до тех пор, пока не достигнут успеха.

Например, в целенаправленных атаках часто применяется фишинг. Но в компании, которую злоумышленники выбрали своей целью, используется супер-эффективное антифишинговое средство. Скорее всего, вместо того, чтобы его обойти, атакующие просто найдут другую лазейку и супер-эффективное средство окажется бесполезным.

Ни антифишинг, ни какой-либо другой продукт, прикрывающий ту или иную точку возможного проникновения, остановить атакующих не сможет.

Cezurity COTA обнаруживает целенаправленные атаки на корпоративную IT-инфраструктуру. Также решение позволяет провести аудит инфраструктуры — убедиться в том, что на конечных точках (т. е. на компьютерах и серверах) отсутствуют следы активных атак и заражений.

Cezurity COTA позволит обнаружить даже уникальную атаку, например, где злоумышленники используют 0day-уязвимости и специально созданные вредоносные программы, которые не детектируются ни одним из антивирусов.

Теоретически, такая возможность существует. Но вероятность, что это произойдет, очень низка. Одна из причин здесь — экономическая эффективность атаки.

Важно понимать, всегда есть некоторая вероятность того, что злоумышленникам удастся придумать новый способ избежать обнаружения. Для этого им нужно проделать исследовательскую работу, которая требует квалификации и времени.

Сегодня для обмана традиционных средств обнаружения, как правило, не требуется ни слишком высокой квалификации, ни большого количества времени. Поэтому стоимость услуг по организации атаки на компанию может оказаться довольно низкой — измеряться тысячами долларов.

Решение Cezurity COTA спроектировано так, чтобы его трудно было обмануть. Необходимая для этого исследовательская работа могла бы потребовать очень высокой квалификации и огромного количества времени. Стоимость подобной атаки экстремально высока и, скорее всего, такая атака просто нецелесообразна.

Нет.

Cezurity COTA оповещает об атаках и активных заражениях, но не включает инструментов для реагирования на инциденты. В первую очередь это связано с тем, что универсальных способов реагирования не существует — инциденты должны обрабатываться в соответствии с политикой безопасности, принятой в компании, которая подверглась атаке.

Отчет об обнаруженных инцидентах, который формируется Cezurity COTA, включает необходимую для реагирования техническую информацию и комментарии вирусных аналитиков Cezurity.

На каждый из компьютеров устанавливается Агент. Агент периодически собирает и передает в экспертную систему Cezurity Sensa характеристики объектов, которые находятся в критических областях системы. В Cezurity Sensa полученная информация анализируется.

В основе решения Cezurity COTA лежит предположение о том, что действия злоумышленников неизбежно приведут к изменению атакуемых систем. Так как заведомо не известен ни метод атаки, ни эксплуатируемая уязвимость, а инструментом атакующих могла стать уникальная вредоносная программа (0day), которой нет в сигнатурных базах антивирусов, анализ атакованной системы отдельно от других событий к обнаружению атаки не приведет. Поэтому при анализе учитывается три вида контекста каждого из изменений: контекст системы, контекст времени и контекст окружения.

Нет.

Угрозы могут обнаруживаться локально только “по подобию”. Если локальный механизм столкнется с новым типом атаки, детектирование которого не предусмотрено алгоритмом его работы, опасность останется незамеченной.

Да.

Контроль передачи данных в облако осуществляется на уровне Сервера. Офицер безопасности или системный администратор могут настроить политики передачи объектов из корпоративной сети.

Нет. Скорее всего, это невозможно.

Если средство защиты блокирует угрозы автоматически, это позволит злоумышленникам проверить на нем используемые для атаки инструменты и отказаться от тех, которые были неэффективны.